El gobierno mexicano espía a periodistas y activistas con un software malicioso comprado a Israel

El Gobierno mexicano espió a periodistas y activistas de la sociedad civil a través de un ‘malware’ altamente sofisticado que proporciona acceso a todos los contenidos y funciones de los celulares infectados, según una investigación por las organizaciones Artículo 19, R3R, Social Tic y el Citizen Lab de la Universidad de Toronto.

El Gobierno mexicano espió a periodistas y activistas de la sociedad civil a través de un ‘malware’ altamente sofisticado que proporciona acceso a todos los contenidos y funciones de los celulares infectados, según una investigación por las organizaciones Artículo 19, R3R, Social Tic y el Citizen Lab de la Universidad de Toronto.

Se trata de Pegasus, un software malicioso desarrollado por la firma israelí NSO Group 1 y que solo se comercializa a gobiernos. Según el informe publicado este lunes, al menos tres dependencias en México habrían adquirido el ‘malware’: la Procuraduría General de la República (PGR), el Centro de Investigación y Seguridad Nacional (CISEN) y la Secretaría de la Defensa Nacional (SEDENA). Esta última, según las organizaciones, no tiene facultades legales para ejercer acciones de vigilancia.

Pegasus, el ‘malware, que permite el acceso a los archivos del teléfono

Cuando una persona es atacada con Pegasus recibe un mensaje de texto en su teléfono para que haga clic en una noticia, un aviso e incluso el mensaje de un familiar o amigo que, en realidad, es un enlace infeccioso. Si la persona cae en la trampa, el software malicioso se instala en su teléfono, permitiendo al atacante tener acceso a todos los archivos guardados en el dispositivo, así como controlar la cámara y el micrófono del celular, entre otros.

Los intentos de infección detectados por las organizaciones se produjeron entre enero de 2015 y julio de 2016 en contra de importantes periodistas y defensores de los derechos humanos en México. Además, según las organizaciones, “resulta preocupante que el uso reiterado de estos ataques (…) se dio durante coyunturas críticas de su labor; todas, con un actor en común: el Gobierno federal”.

Periodistas y activistas afectados por Pegasus

Así sucedió con el Centro Miguel Agustín Pro Juárez (Centro Prodh) entre los meses de abril y junio del año 2016. Tanto el director del centro como otros importantes cargos recibieron mensajes con el malware de espionaje Pegasus cuando trabajaban en fechas clave, como el informe final sobre la desaparición forzada de los 43 estudiantes de Ayotzinapa, la masacre de Tlatlaya o los casos de tortura sexual en Atenco.

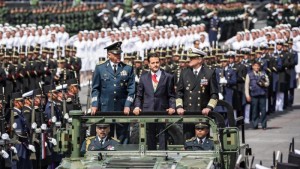

En el caso de Aristegui Noticias, se produjeron 50 intentos de infección coincidiendo con el desarrollo de importantes trabajos periodísticos, como fue la exoneración del presidente Enrique Peña Nieto por el conflicto de interés de la Casa Blanca o durante la publicación de reportajes relacionados con la figura presidencial.

También Carlos Loret de Mola, periodista de radio, televisión y columnista impreso, recibió al menos siete mensajes que pretendían infectar su dispositivo con el ‘malware’ Pegasus, justo en el periodo en el que escribía sobre las ejecuciones extrajudiciales en Tanhuato, Michoacán, por parte de la Policía Federal.

Otros dos periodistas de Mexicanos Contra la Corrupción y la Impunidad (MCCI) recibieron mensajes para infectar sus teléfonos en el mes de mayo de 2016, coincidiendo con el nacimiento del proyecto y la publicación de varias investigaciones de corrupción por parte del exgobernador de Veracruz Javier Duarte y el exdirector de la CONAGUA.

Por último, dos investigadores del Instituto Mexicano por la Competitividad (IMCO) también recibieron mensajes para infectar su dispositivo a finales de 2015 y en mayo de 2016, cuando trabajaban para conseguir una reforma legal anticorrupción, concretamente con la ley conocida como “Ley 3 de 3”, que generó gran resistencia y ataques por parte de fuerzas políticas asociadas.

Las organizaciones denuncian que los hallazgos de esta investigación apuntan a la comisión de graves delitos y violaciones a derechos humanos. “Debe, por tanto, llevarse a cabo una investigación exhaustiva, seria, imparcial y transparente sobre los hechos denunciados y castigarse a todos los responsables intelectuales y materiales”, aseguran.

Con información de: rt.com